Brand content protection

April 20, 2020

Tech Leaks: Wie Serien-Leaks funktionieren, wie man als Marke kämpfen kann

Während Technikfans von Produktlecks begeistert sind, sind Marken weit weniger begeistert! Erfahren Sie mehr über die Methoden der Täter und wie Sie sich auf Markenseite wehren können, um katastrophale Folgen zu vermeiden.

Schnell gelesen:

Pros Leaker und ihre Methoden

Konsequenzen auf Seiten der Marken

Wie man gegen Leaks vorgeht

Während Technikfans von Produktlecks begeistert sind, sind Marken weit weniger begeistert! Erfahren Sie mehr über die Methoden der Täter und wie Sie sich auf der Markenseite wehren können, um katastrophale Folgen zu vermeiden.

Der Erfolg Ihrer Marke weckt alle möglichen Begehrlichkeiten, die nicht unbedingt in Ihrem besten Interesse sind. Professionelle Leaker wollen Sie nicht ruinieren, sondern Ihren Bekanntheitsgrad ausnutzen. Zum Beweis signieren sie ihre Taten ausdrücklich mit einem Wasserzeichen auf dem von ihnen veröffentlichten Bildmaterial! So schaffen sie ihre eigene Marke, indem sie sich Ihren Wert zunutze machen.

Methoden für Serienlecks

Wenn es sich bei Ihrem Produkt um einen "persönlichen" Star handeln würde, würden Leaks mit einem Teleobjektiv am Eingang Ihres Gebäudes auf der Lauer liegen und in Ihrem Müll wühlen. Aber da es sich um eine berühmte Marke handelt, die im Internet veröffentlicht wird, ist es etwas anders:

Erklärungen an Regulierungsagenturen

Erstens warten sie geduldig auf Ihre Einreichungen bei den Aufsichtsbehörden (TENAA in China, FCC in den USA, Patentamt ...). Sie suchen in Ihren Diagrammen und standardisierten Etiketten nach Hinweisen auf die neuen Merkmale Ihres nächsten Produkts.

Aus den Labors entkommene Prototypen

Zweitens gelingt es Informanten, Fotos von Prototypen zu erhalten, die aus den Labors herausgeschmuggelt wurden. Diese Modelle können in provisorischen Hüllen versteckt oder durch Aufkleber mit der Aufschrift "nicht durchsickern lassen" "geschützt" sein (Naivität oder zynische Inszenierung?). Sie sind ausreichend erkennbar, um neue Funktionen wie die Größe des Bildschirms, die Anzahl der Objektive und vieles mehr zu erfahren.

Fauxpas der Online-Shops

Außerdem sind sie auf der Suche nach immer wiederkehrenden Fehlern von Online-Händlern, die fieberhaft ihre virtuellen Broschüren vor der offiziellen Markteinführung des Produkts erstellen. In der Eile, rechtzeitig fertig zu werden, scheint ihr Geheimhaltungsverfahren noch nicht ganz ausgereift zu sein. Ein Beispiel dafür sind die jüngsten Artikel über das heimliche Erscheinen von elektronischen Geräten in Online-Shops.

3D-Renderings und Marketingmaterialien, die unzureichend gesicherten Verarbeitungsketten entgangen sind

"In den letzten Jahren wurde kein Smartphone oder Gadget veröffentlicht, ohne dass vorher Renderings oder Bilder auf Twitter oder YouTube aufgetaucht wären, und bisher haben sich die Leaker hinter ihrer Anonymität versteckt". (B. Toulas in "Unsichtbare Bildwasserzeichen verändern die Landschaft der technischen Leaks" auf Technadu.com)

Andere Arten von Bildmaterial können entkommen: 3D-Renderings von Produkten, die bald auf den Markt kommen. Computergrafik-Renderings stehen zur Verfügung, bevor ein Produkt tatsächlich hergestellt wird, und sind oft von besserer Qualität als die Fotos des fertigen Produkts. Sie werden in der Regel zwischen Kreativ- und Marketingteams ausgetauscht, um mit Werbebotschaften, Verpackungsdesign und Kataloglayout angereichert zu werden. Der Austausch erfolgt intern oder mit externen Anbietern per E-Mail, DAM, WeTransfer oder Dropbox, je nachdem, welche Tools der Dienstleister oder das Unternehmen verwendet.

Sie würden sicher gerne wissen, auf welche Weise Ihr Bild in die Hände dieses berühmten Leaks gelangt ist...

Held oder Geißel?

Helden, wirklich? Fragen wir die Produktmanager, Kreativen, Markenmanager und Prüftechniker, deren Arbeit ruiniert, die Integrität in Frage gestellt, der Absatz beeinträchtigt und der Wettbewerbsvorteil ernsthaft untergraben wird?

Die meisten Fans der Marke finden diese undichten Stellen nützlich, da sie davon ausgehen, dass sie den Bekanntheitsgrad der Marke erhöhen. Sie glauben sogar, dass sie beabsichtigt sind. Aber bei vielen der Unternehmen, mit denen wir zusammenarbeiten, wissen wir, dass das nicht der Fall ist.

Viele Branchen sind betroffen

In der Unterhaltungselektronikbranche wie auch im Automobilsektor führen Leaks über neue Modelle dazu, dass die Verkäufe von Modellen, die noch in den Regalen stehen, zurückgehen. Die Leute hören auf zu kaufen und warten darauf, dass das neueste Modell verfügbar ist (wie es bei Apple der Fall war, als die iPhone-Verkäufe aufgrund von Leaks über das neue Modell unerwartet zurückgingen).

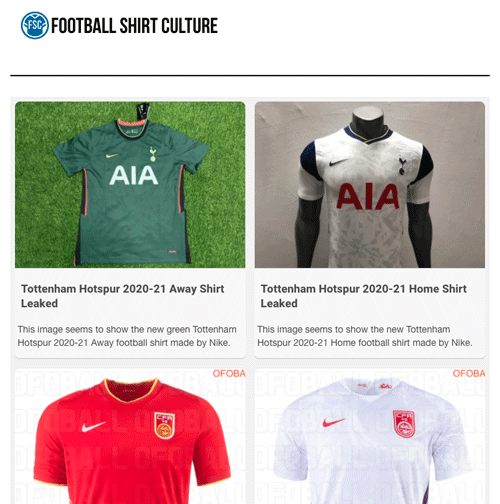

In der Bekleidungs- und Luxusgüterindustrie ist die Fälschung von Produkten der häufigste Grund für den Verlust von Bildmaterial.

Viele Marken ziehen es vor, auf eigene Faust zu kommunizieren

Außerdem ziehen es die Marken im Allgemeinen vor, ihre Kommunikation und ihre Produkteinführungen selbst zu steuern.

"Wir wollen die Chance haben, unseren Kunden zu sagen, warum das Produkt großartig ist, und das nicht von jemand anderem schlecht gemacht zu bekommen", sagte Greg Joswiak, ein Apple-Produktmarketingleiter, in einem internen Memo in dem er die Mitarbeiter davor warnt, Informationen an die Medien weiterzugeben.

Aber Marken, die versuchen, sich zu wehren, indem sie mit frühzeitigen Ankündigungen einen Vorsprung vor undichten Stellen erlangen, haben oft das Nachsehen und scheitern mit ihrer Einführung.

"Wenn man ein Produkt noch lange nicht auf den Markt gebracht hat, besteht auch das Risiko, dass die Markteinführung scheitert. Nehmen Sie zum Beispiel Apples AirPower." (K.Carlon in "Das Problem mit Produktlecks" auf Android Authority).

Aber ist eine undichte Stelle das Ergebnis einer Straftat oder einer Nachlässigkeit? Während der Journalist recherchiert, muss sich die Marke schützen; jeder hat seine Rolle zu spielen. Da es viele Gründe für technische Lecks gibt, liegt es an der Marke, die notwendige Lösung zu implementieren, um sie vernünftig zu sichern.

Wie kann man Lecks bekämpfen?

Solange Erklärungen an die Kommunikationsregulierungsbehörden öffentlich zugänglich sind, können wir nicht verhindern, dass Schnüffler finden, wonach sie suchen. Entschuldigung!

Was das Durchsickern von Prototypen von Drittanbietern angeht: auch hier ist keine fortschrittliche Wissenschaft erforderlich. Zwar kann man nicht erwarten, die Fingerabdrücke des Schuldigen auf dem Foto zu finden - wir sind schließlich nicht im Kino -, aber es gibt Möglichkeiten, sich zu schützen. Ein guter Anfang wäre es, das Etikett "Do not leak" durch einen QRCode zu ersetzen, der die Kennung des Prototyps angibt, und ein Zuweisungsregister für diese Prototypen zu führen.

Die Überprüfung von Bildern während ihrer Erstellung, Retusche, Anreicherung und Weitergabe ist jedoch der effektivste Prozess:

Schritt 1: Verwenden Sie digitale Wasserzeichen, um die Quelle zu finden

Bei IMATAG erhalten wir täglich Anfragen von Fachleuten, deren Tätigkeit stark von Leaks betroffen ist und die darunter leiden, dass sie diese nicht aufspüren können. Die technisch Versierten kennen die Vorteile eines unsichtbaren Wasserzeichens, das heimlich in ein Bild eingefügt und über unsere Imatag Leaks-Lösung aktiviert wird. Seien Sie vorsichtig: ein einfaches unsichtbares Wasserzeichen reicht nicht aus.

- Es muss wirklich unsichtbar sein. Luis Q., Kreativer bei einer großen Smartphone-Marke, entschied sich für IMATAG, nachdem er dessen Unsichtbarkeit mit anderen Wasserzeichen auf dem Markt verglichen hatte. Im Wesentlichen war es das einzige, das den perfekten Farbverlauf seiner 3D-Renderings respektierte.

- Dann muss es in der Lage sein, mehrere Kopien desselben Bildes zu unterscheiden. Stellen Sie sich vor, Sie senden dasselbe Bildmaterial mit Embargo an 15 Journalisten. Sie müssen dasselbe Bild 15 Mal "markieren", d. h. 15 visuell identische, einzigartige Bilder erstellen, die jeweils heimlich die Kennung des jeweiligen Empfängers tragen.

Ein Bild, drei identische Kopien, aber tatsächlich unterschiedlich!

- Schließlich muss es den zahlreichen "Angriffen" standhalten, denen Bilder und Videos im Internet ausgesetzt sind (Beschneidung, Größenänderung, Komprimierung, Farbänderungen usw.).

Wie kann man Lecks mit einem unsichtbaren Wasserzeichen bekämpfen?

Wenn Sie Ihre Kennzeichnungslösung in alle "riskanten" Phasen Ihres Arbeitsablaufs integriert haben:

- Markieren Sie Ihre Bilder für jedes Ziel

- Beobachten Sie das Internet und insbesondere die häufigsten Quellen von Leaks (siehe unten)

- Sobald ein Leck auftritt, wird das Wasserzeichen im Bild erkannt und der ursprüngliche Empfänger und damit die Quelle des Lecks aufgedeckt.

Schritt Nr. 2: Überwachen Sie das Internet und insbesondere die häufigen Quellen von Lecks

Profi-Leaker verstecken sich nicht. Sie sind Stars. Die Überwachung ihrer sozialen Konten ist nicht schwierig, wenn Sie über erhebliche Ressourcen verfügen! Entscheiden Sie sich stattdessen für eine hervorragende automatisierte Überwachungslösung, die in der Lage ist, bestimmte Bilder und Videos mit einem 100 % zuverlässigen Ergebnis zu crawlen. Aber auch hier ist Vorsicht geboten: eine einfache Reverse-Engine reicht nicht aus.

- Ihre Bildverfolgungslösung muss in der Lage sein, gezielt Inhalte aus bestimmten Quellen zu crawlen (zu sammeln). Standardlösungen wie TinEye oder Google Image gleichen Ihr Bildmaterial mit einer Datenbank von Webbildern ab. Diese Datenbanken sind zwar riesig, werden aber zufällig gebildet. Wie eine Nadel im Heuhaufen kann es Monate dauern, bis Ihre visuellen Inhalte entdeckt werden. Wenn Sie Lecks befürchten, brauchen Sie eine Lösung, die in der Lage ist, die "risikoreichsten" Websites und auch die Blogs und sozialen Konten, auf denen unsere Lecksucher in der Regel ihre Erkenntnisse preisgeben, ins Visier zu nehmen.

- Die Lösung muss mit Standbildern, aber auch mit Videos funktionieren. Wenn Ihr Bild in einem Youtube-Kanal erscheint oder 3 Sekunden Ihres Werbevideos in einer Videomontage enthalten sind, sollten Sie es auch finden können.

- Verlangen Sie schließlich eine 100 % zuverlässige visuelle Erkennungsfunktion. Die meisten Markenschutz- oder Visual Search-Angebote auf dem Markt verfügen nicht über eine ausreichend zuverlässige visuelle Erkennungstechnologie, sondern erfordern in der Regel eine menschliche Überprüfung. Nur Imatag verwendet sein Wasserzeichen, um zu bestätigen, dass ein Bild tatsächlich mit einem Original identisch ist, und kann sogar Änderungen erkennen.

Die meisten der auf dem Markt befindlichen Lösungen verfügen nicht über eine ausreichend zuverlässige visuelle Erkennungstechnologie. Sie erfordern im Allgemeinen eine menschliche Überprüfung. Nur IMATAG verwendet sein Wasserzeichen, um zu bestätigen, dass ein Bild mit einem Original identisch ist.

Was kommt als Nächstes?

Der wissenschaftliche Name für die Technologie zur Identifizierung von Inhalten lautet "Traitor Tracing". Dennoch verwenden wir sie nur selten, denn niemand mag Verräter und noch weniger muss man sie melden. Mit dieser Technologie sollten Sie eigentlich in der Lage sein, Fehler oder Nachlässigkeiten in Ihren internen und externen Prozessen, von der Produktion von Inhalten bis zu ihrer Verbreitung, aufzuspüren, anstatt sich in einen rachsüchtigen Selbstjustizler zu verwandeln. Es geht vor allem darum, allen Beteiligten in der Kette zu beweisen, dass eine wirksame Technologie zur unsichtbaren Verfolgung Ihre visuellen Inhalte schützt.

Diese Informationen schrecken potenzielle Leckagequellen ab. Sie wird jeden daran erinnern, wie wichtig sensible Inhalte sind und dass sie dafür verantwortlich sind, sie geheim zu halten.

.jpg)

Leitfaden der Agentur für die Vorbereitung lecksicherer Kampagnen

Tipps und Hinweise für Fachleute, die sich mit der Vorbereitung von Einführungskampagnen befassen.

Laden Sie Ihr Exemplar herunterDiese Artikel könnten Sie auch interessieren

Brand content protection

July 27, 2023

From Notoriety to Leaks: The Ambivalent Role of Influencers and Their Communities

Brand content protection

June 6, 2023

Optimizing Brand Monitoring: Social Listening Meets Digital Watermarking

Brand content protection

May 11, 2023